În multe computere și laptopuri de astăzi puteți găsi un cip suplimentar numit TPM. În sistemul de operare, este definit în secțiunea Dispozitive de securitate. De ce fel de fiară este și pentru ce este, de fapt, nevoie - să vorbim astăzi.

Un modul de platformă de încredere, sau TPM (modul de platformă de încredere), este un microcip separat de pe placa de bază a unui computer care efectuează un set specific de sarcini legate de criptografie și securitatea computerului.

De exemplu, utilizând un criptoprocesor TPM, puteți cripta hard diskul computerului. Desigur, și procesorul central poate face acest lucru, dar atunci va trebui să îndeplinească mai multe sarcini, iar viteza de criptare și decriptare va fi mult mai mică. Criptarea bazată pe hardware în TPM are loc cu pierderi reduse sau deloc de performanță.

De asemenea, TPM poate proteja acreditările și poate verifica programele care rulează pe sistem. Previne infecția cu rootkit-uri și bootkit-uri (tipuri de programe rău intenționate care pătrund în computer înainte ca sistemul de operare să pornească sau să-și ascundă prezența în sistem și, prin urmare, nu pot fi recunoscute de sistem), asigurându-vă că configurația computerului nu este modificată fără ca utilizatorul cunoştinţe.

În plus, fiecare modul criptografic TPM are un identificator unic care este scris direct pe cip și nu poate fi schimbat. Prin urmare, criptochipul poate fi utilizat pentru autentificare la accesarea rețelei sau a oricărei aplicații.

TPM poate genera chei de criptare puternice atunci când este cerut de sistemul de operare (OS).

Dar înainte de a putea utiliza TPM, trebuie să-l configurați. Configurarea unui modul se rezumă la câțiva pași simpli.

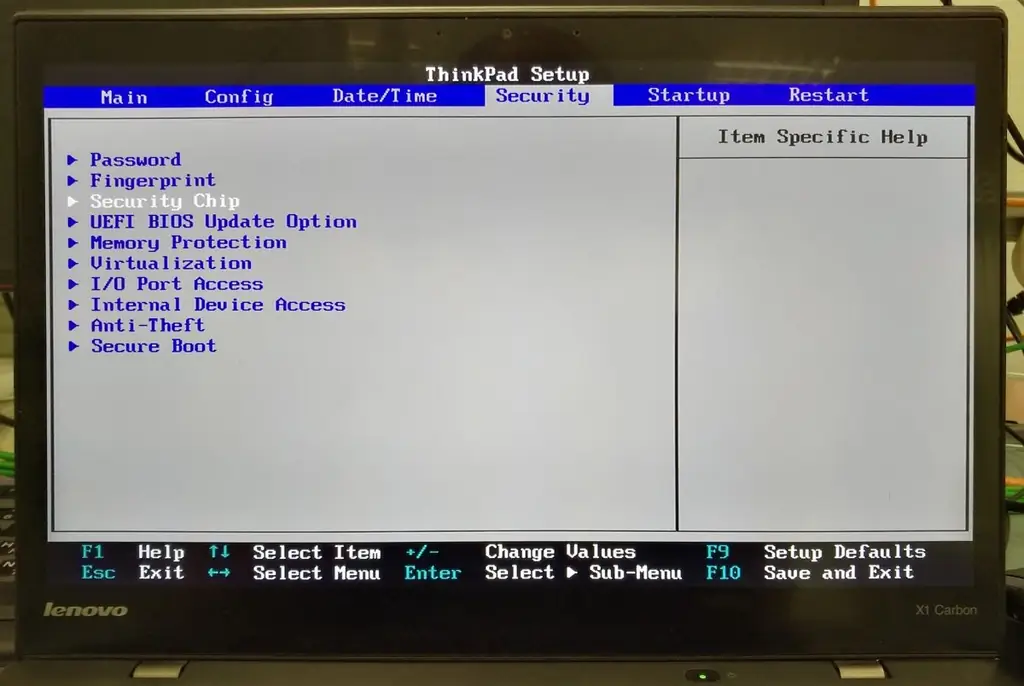

În primul rând, cipul trebuie activat în BIOS-ul computerului. Pentru a face acest lucru, accesați BIOS și accesați secțiunea referitoare la securitate. Deși BIOS-ul poate varia semnificativ de la computer la computer, în general secțiunea cu setările de securitate se numește „Securitate”. Această secțiune ar trebui să aibă o opțiune numită „Cip de securitate”.

Modulul poate fi în trei stări:

- Dezactivat.

- Activat și neutilizat (Inactiv).

- Activat și activat (activ).

În primul caz, acesta nu va fi vizibil în sistemul de operare, în al doilea, va fi vizibil, dar sistemul nu îl va folosi, iar în al treilea, cipul este vizibil și va fi utilizat de sistem. Setați starea la „activ”.

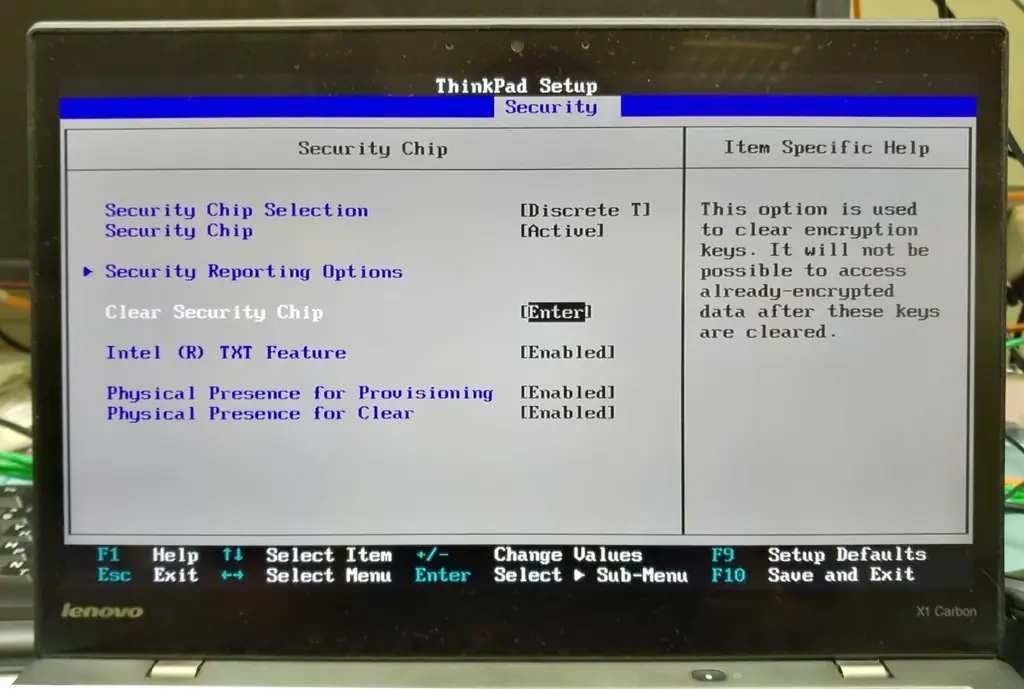

Chiar acolo, în setări, puteți șterge tastele vechi generate de cip. Acest lucru poate fi util dacă, de exemplu, doriți să vă vindeți computerul. Vă rugăm să rețineți că, ștergând cheile, nu veți putea recupera datele criptate cu aceste chei (cu excepția cazului în care, desigur, vă criptați hard diskul).

Acum salvați modificările și reporniți computerul (tasta „Salvare și ieșire” sau tasta F10).

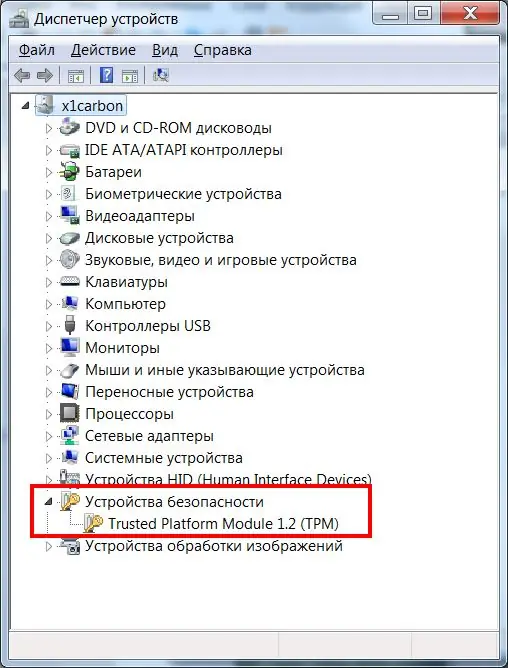

După pornirea computerului, deschideți Manager dispozitive și asigurați-vă că Modulul de încredere apare în lista dispozitivelor.

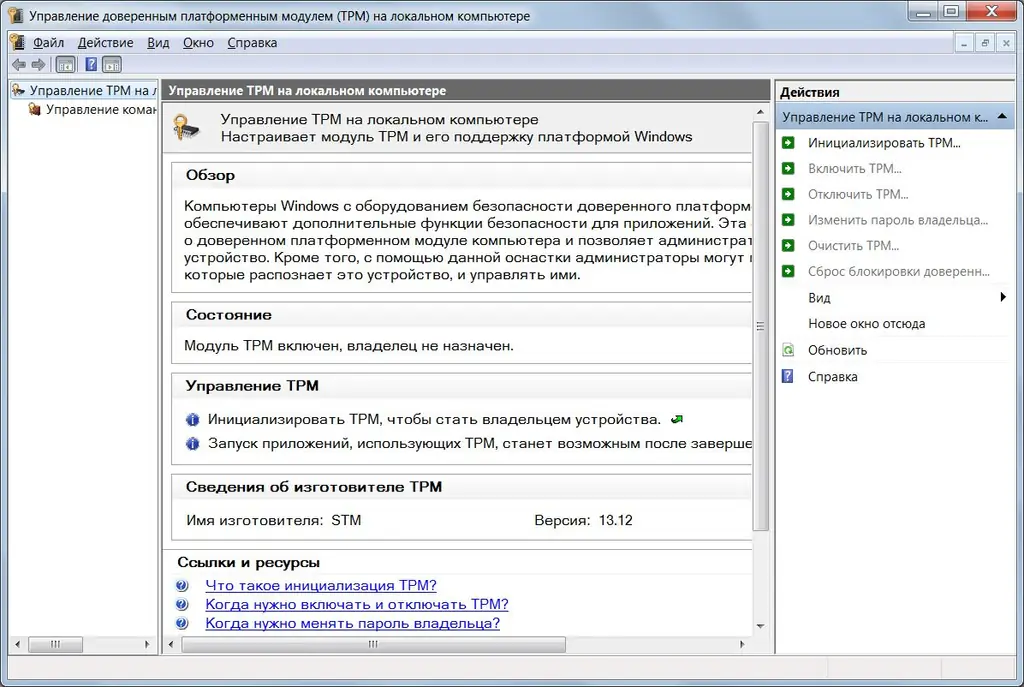

Rămâne să inițializăm cipul în sistemul de operare. Pentru aceasta, deschideți snap-in-ul TPM Management. Apăsați tasta Windows + R (se va deschide fereastra Run) și introduceți tpm.msc în câmpul de introducere. Aceasta lansează gestionarea modulului de platformă de încredere (TPM) pe computerul local snap-in. Aici, apropo, puteți citi informații suplimentare - ce este TPM, când trebuie să îl activați și să îl dezactivați, să modificați parola etc.

În partea dreaptă a snap-ului se află meniul de acțiuni. Faceți clic pe „…”. Dacă această caracteristică nu este activă, atunci cipul dvs. a fost deja inițializat.

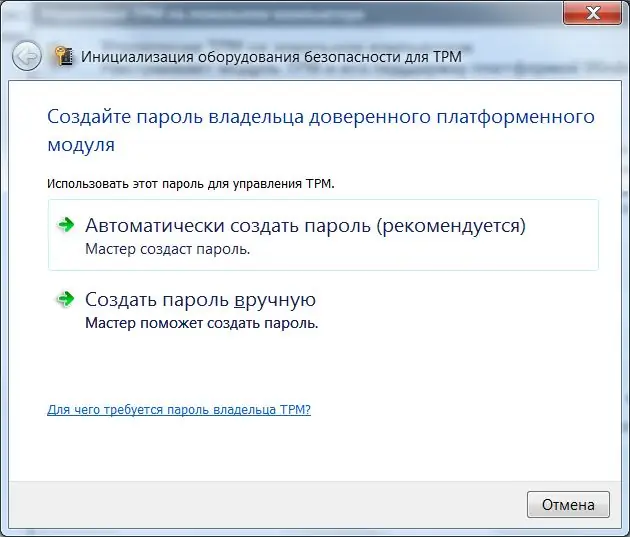

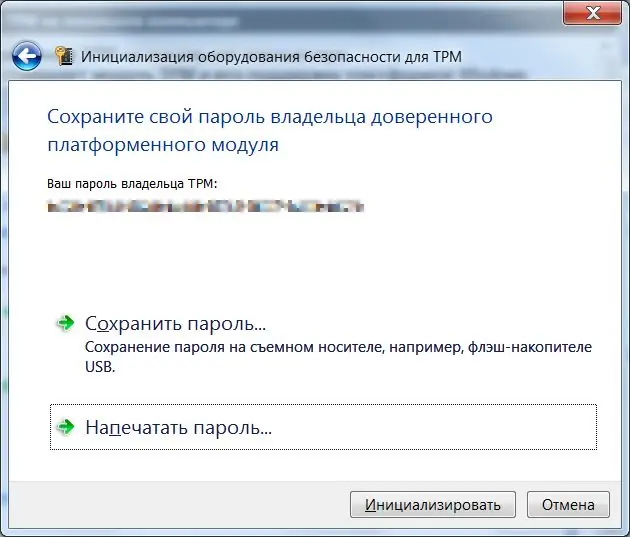

Când pornește Expertul de inițializare TPM, vă solicită să creați o parolă. Selectați opțiunea „Automat”. Programul de inițializare TPM va genera o parolă. Salvați-l într-un fișier sau imprimați-l.

Acum faceți clic pe butonul „Inițializați” și așteptați puțin. La finalizare, programul vă va informa cu privire la inițializarea cu succes a modulului. După finalizarea inițializării, toate acțiunile ulterioare cu modulul - oprire, curățare, recuperare date în caz de defecțiuni - vor fi posibile numai cu parola pe care tocmai ați primit-o.

De fapt, aici se termină capacitățile de gestionare TPM. Toate operațiunile ulterioare care vor necesita capacitățile cipului vor avea loc automat - transparente pentru sistemul de operare și invizibile pentru dvs. Toate acestea trebuie implementate în software. Sistemele de operare mai recente, cum ar fi Windows 8 și Windows 10, utilizează capacitățile TPM mai mult decât sistemele de operare mai vechi.